Comment ça marche une cyberattaque ?

Comment ça marche une cyberattaque ?

Le vendredi 12 mai 2017, une cyberattaque a infecté des centaines de milliers d’ordinateurs dans le monde.

Je viens de mettre à jour cet article car une nouvelle attaque vient d’avoir lieu. Cette fois-ci, de nombreuses entreprises sont touchées.

Je vais essayer de vous expliquer simplement comment les ordinateurs peuvent se retrouver infectés.

Et comme d’habitude, un bon dessin valant mieux que de grands discours, nous allons regarder tout cela à l’aide de petits schémas simplifiés.

Tout d’abord, pour bien comprendre le fonctionnement, regardons comment ça marche lorsque tout va bien.

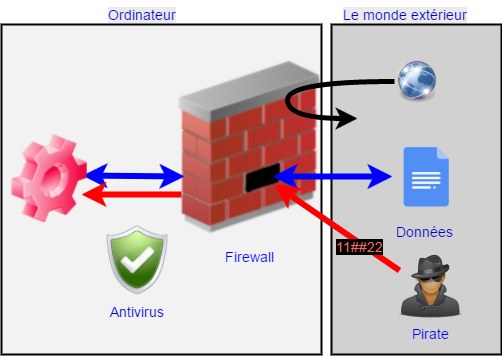

Un ordinateur protégé.

Lorsque vous êtes connecté à Internet, votre ordinateur est protégé par différents systèmes :

- Un système pour bloquer toutes les intrusions non désirées à l’intérieur du votre ordinateur. Ce système est appelé Parefeu (Firewall en anglais que le peut traduire par mur contre le feu).

- Et un autre système, l’anti-virus qui va examiner tout ce qui rentre dans votre ordinateur pour vérifier que ce n’est pas dangereux.

- Je ne m’étends pas sur le reste (antispyware, etc …) qui n’ajouteront rien à la compréhension de ce qui nous intéresse aujourd’hui.

Allez un petit schéma pour bien comprendre :

Dans ce schéma, il faut retenir 2 choses :

- le firewall ne laisse passer que ce qui est autorisé (et bloque le reste),

- et l’antivirus analyse tout ce qui rentre. (dans ce cas page web et mail)

Failles de sécurité et cyberattaques.

Mais un ordinateur peut faire bien d’autres choses que de recevoir des pages web et des mails. Pour cela, des logiciels et des services sont installés sur l’ordinateur. Ils vont permettent à l’ordinateur de communiquer avec d’autres ordinateurs. (Pour en savoir plus sur les services : lisez C’est quoi un service ?)

Et pour que ces applications (logiciels ou services) puissent dialoguer avec l’extérieur, des ouvertures sont faites dans le firewall. (on peut dire que des portes sont ouvertes dans le mur pour laisser entrer ou sortir les données des applications).

Voila comment on peut représenter cela : (pour rendre le schéma compréhensible, j’ai enlevé tout le reste).

Une application est rarement parfaite, c’est à dire qu’elle contient des bugs. Les failles de sécurité sont l’utilisation de ces bugs, l’objectif étant de pouvoir exécuter une action qui n’est pas prévue à l’origine. L’antivirus n’est pas forcément efficace car tous les antivirus ne surveillent pas tous les flux.

Un exemple

Pour vous montrer comment fonctionne une Cyberattaque, prenons un exemple très simple : Attention, l’exemple ci-dessous n’est que pure fiction !

Un service est installé pour mettre à jour l’heure de l’ordinateur. Ce service va récupérer l’heure à espace régulier sur un serveur de temps. (par exemple vers les serveurs : pool.ntp.org ).

Imaginons aussi que ce service a un gros bug, en effet si au lieu de recevoir l’heure, celui-ci reçoit une suite de chiffres avec les caractères : « 11##22!! » (pure fiction je vous dis 😉 dans la réalité c’est quand même un peu plus compliqué), cela le fait planter et celui-ci enregistre alors des informations erronées dans sa mémoire. Puis, il exécute les instructions enregistrées. Regardons tout cela :

Le pirate envoie le code qui permet de faire planter ou de modifier l’application. Il va ainsi pouvoir en détourner l’usage initial pour par exemple crypter des fichiers et réclamer une rançon comme cela a été le cas lors de l’attaque du 12 mai 2017 (utilisation d’un ransomware). Mais il pourrait en faire bien d’autres choses comme aussi essayer de récupérer des informations confidentielles, supprimer des fichiers, déposer des virus, etc …

Ces bugs s’appellent des failles de sécurité.

Corrections des failles de sécurité

Des failles sont découvertes régulièrement. Elles sont publiées afin d’être corrigées. Car bien souvent il s’agit de failles liées au système d’exploitation : OS. (Voir c’est quoi un OS ?).

Il donc très important que votre ordinateur soit mis à jour régulièrement pour que les failles de sécurité soient corrigées. Il est même conseillé de mettre en place la mise à jour automatique du système lorsque cela est possible.

Il peut se passer quelques jours, voire semaines entre la publication et la correction des failles de sécurité. Les hackers étant parfois plus réactifs que les concepteurs de logiciels ou de systèmes, se pose la question de la publication des failles dès qu’elles sont découvertes.

La Cyberattaque du 12 mai 2017

La faille de sécurité qui a été exploitée était connue depuis plusieurs mois, mais la NSA s’en servait pour pirater et espionner certains ordinateurs. Elle n’a été rendue publique qu’en mars et été corrigée par Microsoft à cette période. Mais certains n’ont pas appliqué cette mise à jour et ont donc subi cette attaque de plein fouet.

L’attaque du virus Wannacrypt (appelé aussi Wannacry) a été virulente et surtout en entreprise car elle était composée de plusieurs parties :

- La première partie exploitait une faille de sécurité pour s’introduire dans un système, comme on l’a vu au dessus,

- Une fois qu’une machine était infectée, un ver répandait le virus dans tous les ordinateurs du réseau de l’entreprise. En effet, pour des raisons pratiques, les firewalls des ordinateurs ne sont pas toujours activés dans un réseau d’entreprise, et la propagation est d’autant plus facile, (voir le schéma ci-dessous)

- et une fois en place, le cryptage des fichiers a été lancé.

Voici en exemple, comment certaines entreprises ont été infectées :

Paul a un ordinateur portable qu’il ramène chez lui. L’ordinateur a été infecté chez lui. Il le reconnecte au travail le lendemain et se branche sur le réseau de l’entreprise. Le virus (ver) se répand alors sur le réseau de l’entreprise car le firewall qui protège le réseau de l’entreprise des menaces extérieures ne peut rien faire contre les menaces qui viennent de l’intérieur.

Cyberattaque du 27 et 28 juin.

La cybertattaque du 27 juin semble utiliser les mêmes failles que la précédente. Comme quoi, tous les ordinateurs sont loin d’être à jour. Il est trop tôt pour savoir précisément comment elle se propage mais une chose est sûre, elle semble plus virulente que la précédente.

En conclusion

Il est pratiquement impossible de garantir à 100% la sécurité d’un ordinateur, mais des gestes simples permettent de ne pas être trop affectés par une cyberattaque.

Je vous propose de regarder les bonnes pratiques dans l’article suivant.

J’ai essayé de faire le plus simple pour rester compréhensible par tous, si toutefois quelque chose vous semble compliqué, n’hésitez pas à me le dire.

salut admin les attaques bon sujet comme toujours

de ta part je donne donc un exemple parmi tant d’autre. la distribution d’une attaque consiste

à subdiviser l’attaque en tâches qui seront alors réalisées par différentes machines. de nombreuses

manières de distribuer une attaque existent je présent ici deux manières que l’on peut utilisées pour

expérimentations. pour ces méthodes de distribution l’attaquant possède un ensemble de machines.

appelées scanners qu’il peut utiliser pour mener son attaque. les expérimentations. menées pour

pour cet article suppose qu’un attaquant sait quant un scanner a été détecté. cela n’est bien entendu

pas le cas pour de vraies attaques. mais cela nous permet de calculer des taux de réussite.

cette distribution utilise séquentiellement les scanners. elle sélectionne un scanner et commence

l’attaque avec celui-ci une fois qu’il est détecté elle sélectionne alors un autre scanner encore non

détecté et poursuit ainsi jusqu’à la fin de l’attaque ou bien lorsqu’il n’y a plus de scanners à disposition.

la distribution en boucle se base sur la précédente. toute fois on change de scanner à chaque fois

qu’une tâche est réalisée on boucle sur l’ensemble des scanners. disponibles cette méthode

pourtant simple permet de ne pas être détecté. lorsque deux utilisations d’un même scanner

sont assez espacées dans le temps. évasion des ids l’objectif principal d’un attaquant est de passer

inaperçu lors du scannage de ports ainsi il peut enchaîner sur une autre attaque pour ne pas être

détecté. un attaquant doit tout d’abord adopter une technique de scannage de ports qui produit

un trafic légitime. la plupart des ids utlisent des compteurs c’est pourquoi il doit chercher à les

décrémenter. pour cela il peut se connecter à des machines dont il connaît l’état des ports et ainsi

cibler les ports ouverts ou bien il peut tout simplement ralentir son attaque de manière.

à ce que les événements expire avant la détection de l’attaque.

menées pour cet article

Bonjour,

Merci beaucoup, c’est simple et clair.

Bonjour,

Merci pour ce très bon article

Bjr

Je suis vraiment fane du site sa fait longtemps mais j’ai jamais mis un com ou bien crée un compte, vraiment Mr l’administrateur du site je te remercie du fans du cœur un travail de ouf une imagination de ding juste époustouflant c’est comme si je suis un court d’info a la fac je te remercie encore une fois.

je pose une question sa va te paraître un peut bete j’arrive pas a pose une question dans le forum comment faire SVP.

Salut

et tout d’abord merci pour ton petit mot très sympa 🙂

Pour poser une question dans le forum :

– il faut d’abord s’inscrire puis se connecter.

– ensuite choisir un forum (« j’ai un problème », « quelqu’un peut m’expliquer … », ou « C’est mon avis et je le partage »)

– ensuite il y a le bouton : » Ajouter un sujet »

>> Mais je confirme qu’il y avait un bug dans le forum qui empêchait de saisir de nouveaux sujets : je viens de le corriger.

A bientôt

Enfin je suis arrivé…

Mr l’administrateur du site j’ai déjà posé la question ( mon problème ) est j’aimerais bien avoir votre réponse.

Merci D’avance.

Bonjour,

je vais essayer d’y répondre.

L’avantage du forum, c’est que les autres utilisateurs peuvent répondre aussi.

A bientôt